- トップ

- 取扱サービス・ソリューション

- Tenable One(テナブルワン)

ページナビ

IT資産全体のアタックサーフェスの可視化とリスクベース脆弱性管理を支援

最新のサイバー攻撃に対応するためにゼロトラストの考えに基づいた対策が有効です。インターネットもイントラネットも信用できない前提に脅威対策を行うならば、イントラネット内のIT資産もインターネットに公開されるIT資産もアタックサーフェスであり、同様の対策が必要です。脆弱性管理は最も重要で最も基本的な対策ですが、対応すべき脆弱性が多過ぎることで対策を諦めていないでしょうか?

対策すべき脆弱性にはリスクを鑑みた優先度があります。それをTenable Oneがサポートします。

システム管理者のよくある課題をTenable Oneが解決します

ドメイン名から関連する資産を探し出しリスクを提示します

さまざまなスキャンで資産を見つけだし、最新の危険な脆弱性を可視化します

バージョンアップだけでは解決できない、設定ミスや無知による脆弱性の露呈を防止します

過剰な権限設定や運用の問題を見つけ出して解決策を提示します

優先順位を提示しリスクベースの脆弱性管理を提案します

Tenable Oneとは?

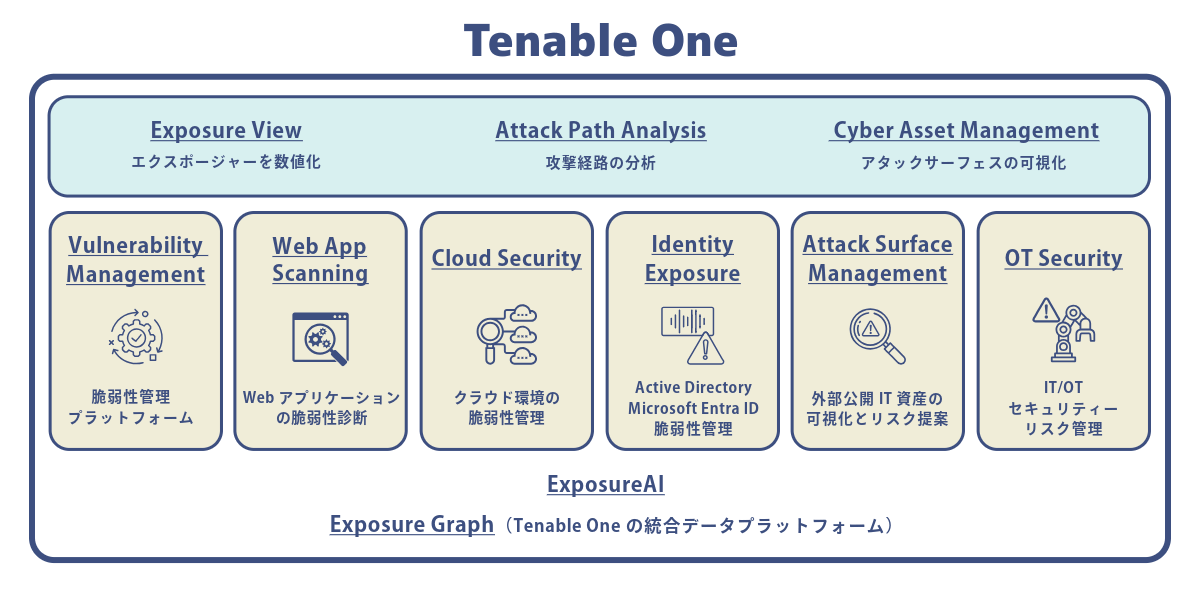

Tenable OneはTenable社が提供する統合的なエクスポージャー管理プラットフォームで、脆弱性管理、アタックサーフェス管理、IDセキュリティー、クラウドセキュリティー、OTセキュリティー、およびリスク分析機能が提供されるサービスです。CTEMの代表的なサービスの1つで、従来から個別に提供されてきたTenable社の各種製品を統合し、統合的な分析機能を合わせて提供したサービスです。

アセット数として購入したライセンスを必要な機能に分配して利用することができるため、対策すべきリスクへの集中投資や幅広いリスクへの対応など柔軟性と拡張性を持つ仕組みとなっています。

サイバーエクスポージャー管理プラットフォーム「Tenable One」のイメージ図

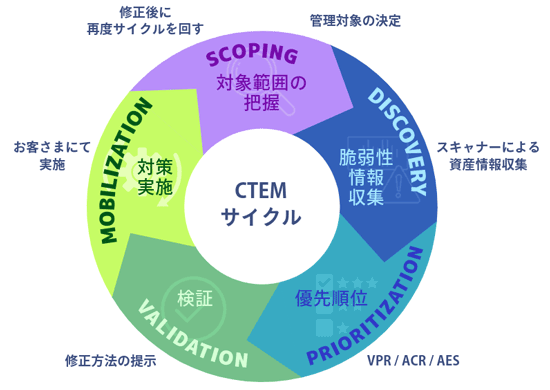

CTEMとは?

CTEMはContinuous Threat Exposure Managementの略でシーテムと読みます。2022年にガートナー社によって提唱され、日本語では継続的エクスポージャー管理とも言われています。「エクスポージャー」はリスクにさらされるIT資産のことを指します。「継続的」とは脆弱性診断を毎月や毎週の実施を目指すこととされており、年1回の脆弱性診断では不十分と指摘されています。CTEMは以下の①~⑤のサイクルを継続して行うことであると説明されています。

①対象範囲の把握 ②脆弱性情報収集 ③優先順位 ④検証 ⑤対策実施

CTEMのサイクルをTenable Oneはサポートします

Tenable Oneの特徴

統合的なIT資産のリスク分析

クラウド、インターネット公開資産、社内資産、Active Directoryといったアタックサーフェス全体の資産を可視化します。その資産に対し脆弱性や設定不備を最新の攻撃状況と照らし合わせ、脆弱性と対策の優先度を提示します。また、攻撃経路分析により、リスクの可視性を高め対策すべき箇所の特定を支援します。

さらに、MITRE ATT&CKの戦術と手法に基づいてヒートマップを表示することができ、リスクと攻撃の関係性を見ることが可能です。

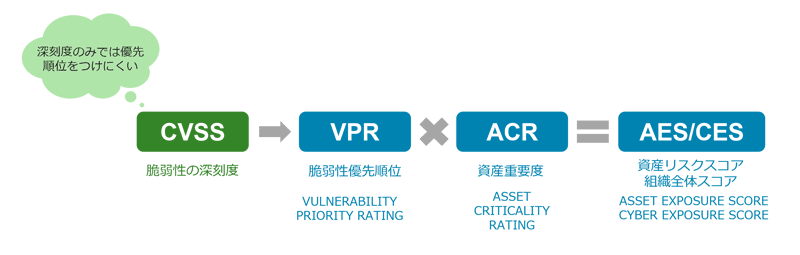

対策すべき脆弱性の優先順位づけ

CVSS(Common Vulnerability Scoring System)による脆弱性の深刻度だけではなく、実際に攻撃に遭うリスクや資産価値を鑑みた優先度を自動で計算し、対策すべき順序の決定を支援します。また、トータルのエクスポージャーを数値化し、業界や全体の平均値との比較が可能です。

柔軟なライセンス体系

ライセンスの購入はアセット単位となり、アセットは機能別に割り当てることが可能です。また、ライセンスの消費量は機能によって比率が異なります。例えば、Vulnerability Managementのアセット1に対してIdentity Exposureは0.5となります。

300アセット購入した場合、必要な機能にアセットを割り当てることができるためさまざまな機能を使ったり、集中して使ったりと状況に合わせて柔軟な利用が可能です。

Tenable Oneの主な機能

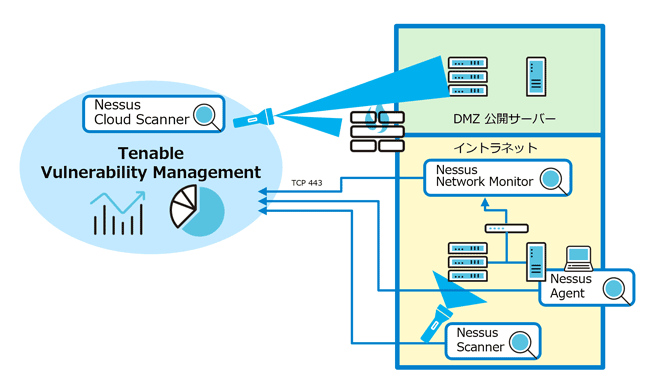

Vulnerability Management:脆弱性管理

Nessusのスキャナーを統合した脆弱性管理プラットフォーム

- 長年培ってきた豊富な実績の脆弱性スキャナー「Nessus」をベースに脆弱性を発見します。

- スキャナー、エージェント、ネットワークモニターといった方法で資産と脆弱性を発見します。

Nessusのレイアウト

Nessusの方式と特徴

| クラウドにあらかじめ設置されたスキャナー。インターネットに公開されている資産を容易に診断することが可能。 | |

| 社内ネットワーク内に配置するスキャナー。資格情報が不要なため、パスワード変更ポリシーに依存せずスキャン実施が可能。スキャン対象へのインストールは不要。 | |

| 社内ネットワーク内に配置するスキャナー。スキャン対象へのログイン権限がある。資格情報を持つため詳細な情報を得ることができる。 | |

| 対象のサーバーやPCにインストールし、内部から診断する。内部から診断できるので詳細な情報を得ることが可能。常時起動していないPCの情報取得ができる。 | |

| Network Monitor | ネットワーク機器のミラーポートからパケットを監視する。スキャナーで発見できなかった資産の発見が可能。既存システムへの影響がない。 |

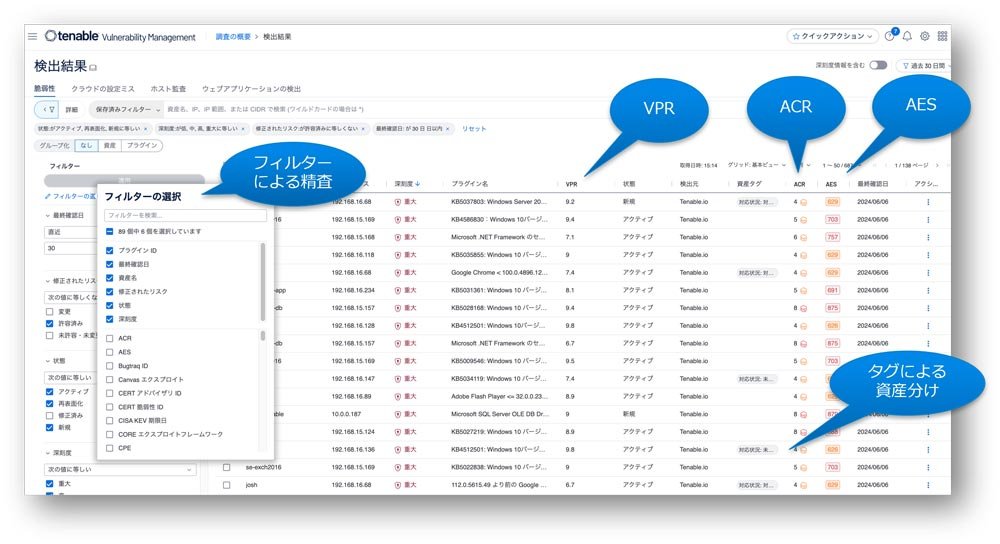

- 脆弱性の深刻度CVSSの値とは別に独自の調査により攻撃に利用されるリスクを考慮してVPR(Vulnerability Priority Rating)として数値化し、リスクベースの優先度を提示します。

- 脆弱性の対応状況を可視化し、対応の遅れを抑制します。

- 充実したレポート機能によりコンプライアンスへの適応状況を知ることが可能です。例えば以下のようなテンプレートが用意されています。 PCI-DSS、CISベンチマーク、GDPR、CSF、NIST SP800-171/53、HIPPA、MSCT、DIS

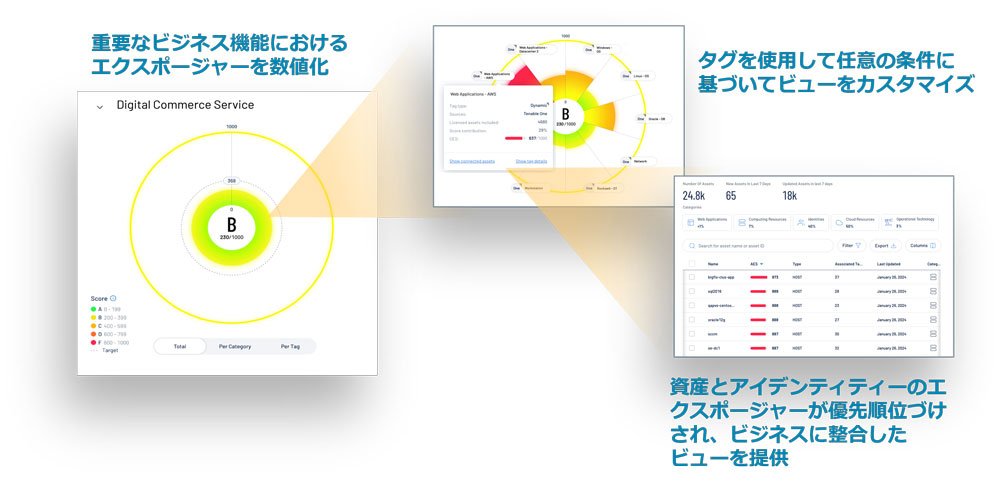

Exposure View:リスク分析

資産のリスクを数値とグラフで可視化する分析ダッシュボード

- 悪用される危険性を含んだVPRに加え、資産価値のACR(Asset Critical Rating)を組み合わせたAES(Asset Exposure Score)により、資産のリスクが数値化され優先順位を提示します。

- 資産全体のリスクの平均値のCES(Cyber Exposure Score)はTenable社の全顧客の平均値や同じ業界の平均値との比較が可能です。

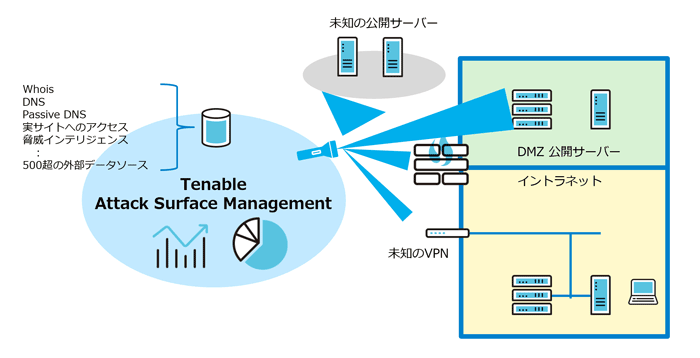

Attack Surface Management(ASM)

- 500以上のデータソースを元にインターネットに公開されているIT資産の発見とリスクを提供します。

- 登録されているドメイン情報の関連性を見て、異なるドメイン名であっても見つけだして提案します。

- SSL証明書の期限切れを通知します。

- ASM機能で発見した資産に対してVM機能で診断することで精度の高い脆弱性を見つけ出し、外部からの脅威に備えることが可能です。

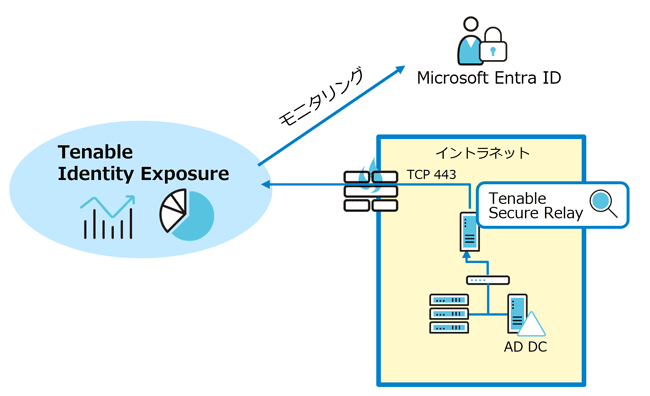

Identity Exposure

- Active DirectoryとMicrosoft Entra IDの状態や設定の問題を洗い出し、解決案を提案します。

- イベントをモニタリングし、リスクのある設定変更を見つけます。

- 攻撃状況を可視化します。

- ユーザー権限を分析し、アクセス先との関係性を可視化します。

Cloud Security

- Amazon Web Services (AWS)、Microsoft Azure、Google Cloudの設定に関する問題を可視化し、対策案を提案します。

- IDの権限を管理し、過剰な権限設定を見つけます。

- ワークロードに対する攻撃から保護します。

Web App Scanning

- Webアプリケーションの脆弱性を診断します。

- OWASP Top 10 の脆弱性とサードパーティーのCVE(共通脆弱性識別子)を特定します。

OT Security

- サーバー、産業用機器、IoTなどの資産を自動で検出し、資産を可視化します。

- 機器のファームウエアやOSのバージョン、設定、アプリケーションなどの情報を管理できます。

お客さま導入事例 金融サービス業

脆弱性情報の一元管理としてVulnerability Managementを導入

昨今のサイバー攻撃やランサムウエアの脅威に対して年1回の脆弱性診断では守り切れないと考え、Tenable Vulnerability Manegementを導入。Nessusのスキャナーにより資産の把握と脆弱性情報の可視化が可能となった。さらに、自動で週1回のスキャンを行うことで、定常的なリスクの把握ができるようになった。また、脆弱性の修正は優先度づけが行われるため、効率的に作業を進めることができるようになった。

Why ユニアデックス?

ユニアデックスはICTインフラに対して技術力を有しており、脆弱性管理をはじめ、セキュリティー全般の強化をご支援できます。

更新日:2025年02月10日

※記載の製品、会社名、サービス名、ロゴマークなどはすべて各社の商標または登録商標です。

※

個別機能製品の購入をご希望の場合はご相談ください。