“避けられない脅威”のランサムウエア

~自然災害と同様に被害への備えを~

基調講演

弁護士が紹介する“ランサムウエアビジネス”に対抗する3つの対策

八雲法律事務所

代表弁護士

山岡 裕明 氏

ランサムウエアはますます悪質化し被害を拡大させています。従来のように暗号化したファイルの復旧(復号)と引き換えに身代金を要求するだけでなく、窃取したデータをリークサイトで公表すると脅す、二重脅迫型のランサムウエアも横行するようになりました。

また、ランサムウエアによるサイバーリスクそのものも変容しています。基調講演「ランサムウエア攻撃の実務最前線とその対策」に登壇した八雲法律事務所の代表弁護士である山岡 裕明氏は、「現在のランサムウエアが攻撃対象とするファイルは42の拡張子に及ぶ」というPalo Alto Networks社の調査結果*1を引き合いに出し、「単にドキュメントの暗号化にとどまらず、システムファイルの暗号化も可能であることから、企業にとっては事業停止のリスクに直結します」と警鐘を鳴らしました。

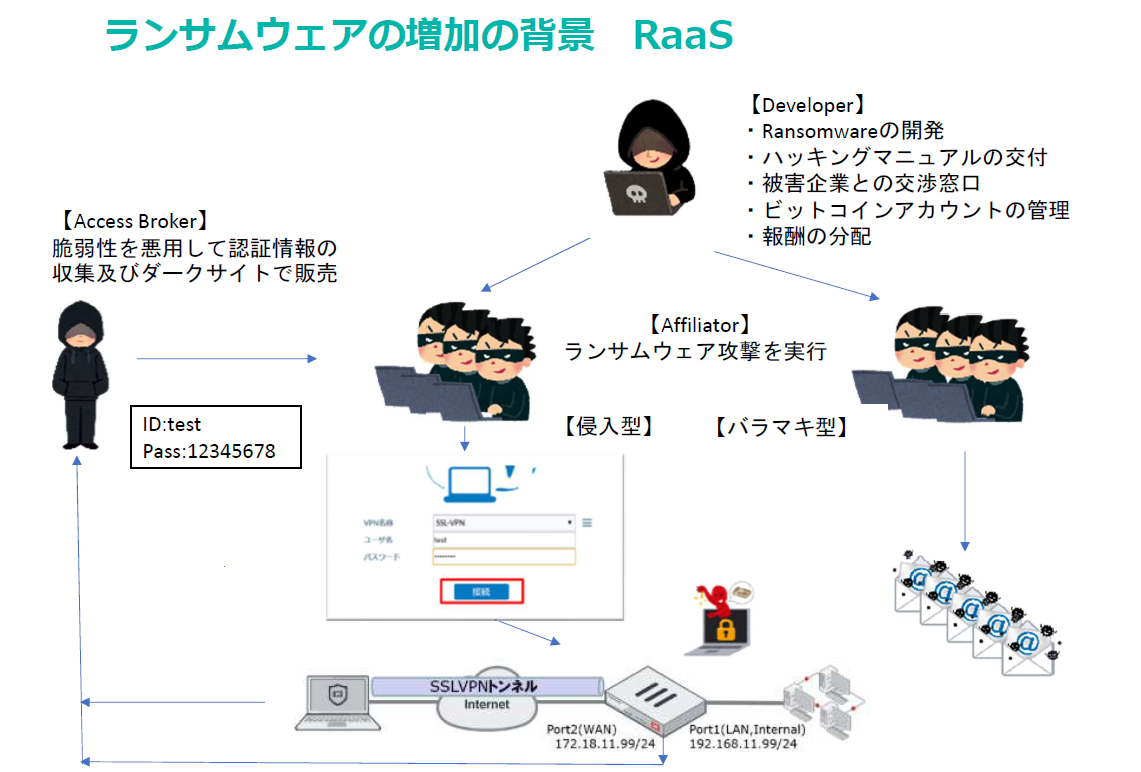

さらに昨今のランサムウエアの増加の背景として見逃せないのが、RaaS(Ransomware as a Service)の普及です。高度な技術力をもつ犯罪者は、自身が開発したマルウエアをアフィリエイトと呼ばれる多数の提携者に販売し、アフィリエイトはそのマルウエアを使って攻撃を仕掛けることで利益を得る“ビジネスモデル”や“エコシステム”が成り立つようになっています。システムへの侵入に使うログイン情報なども、闇サイトなどで取引されています。

出典:八雲法律事務所 山岡 裕明氏 講演資料

こうした状況にどう対処すべきなのでしょうか。山岡氏は3つの対策を示します。

1つ目は、攻撃傾向を踏まえた対策です。全方位のセキュリティー対策を行えればよいのですが、特に中堅・中小企業には大きな負担になりかねません。そこで攻撃対象となりやすく、もっとも費用対効果の高いところから対策することが現実解となります。

「具体的には認証情報の窃取に備えた『多要素認証』と、認証情報を窃取されないための『脆弱性管理』の2つを徹底することで、ランサムウエアのリスクを8割低減できる可能性があります」(山岡氏)

2つ目が、サイバーBCP(事業継続計画)の策定です。ランサムウエアが期限を区切って脅迫してくる中で、事実関係の調査や評価、経営者の意思決定を矢継ぎ早に迫られるためです。盗まれたデータによっては個人情報保護法への対応も必要となります。

「限られた時間を最大限に有効活用するためには、有事の際に自分たちがどのように行動するのか、事前にルールを決めておく必要があります。これは会社全体のBCPと同じ考え方です」(山岡氏)

3つ目は、バックアップの確保です。盗まれた情報は戻りませんが、暗号化被害に関しては、バックアップをもって暗号化被害から復旧して、業務継続を図ることができるようになるためです。

「事業中断に伴う損害賠償請求のリスクもあるだけに、バックアップの有無は重要です。ただし、バックアップデータも暗号化される可能性があるため、バックアップの取り方および取得のタイミング、保管場所には工夫が必要です」(山岡氏)

加えて万一の被害に備え、サイバー保険への加入も検討しておくべきポイントになります。

Session1

ランサムウエア対策で重要な「サイバーキルチェーン」の寸断

ユニアデックス株式会社

マーケティング本部

ビジネス企画開発部

第一企画開発室

上席スペシャリスト

岩竹 智之

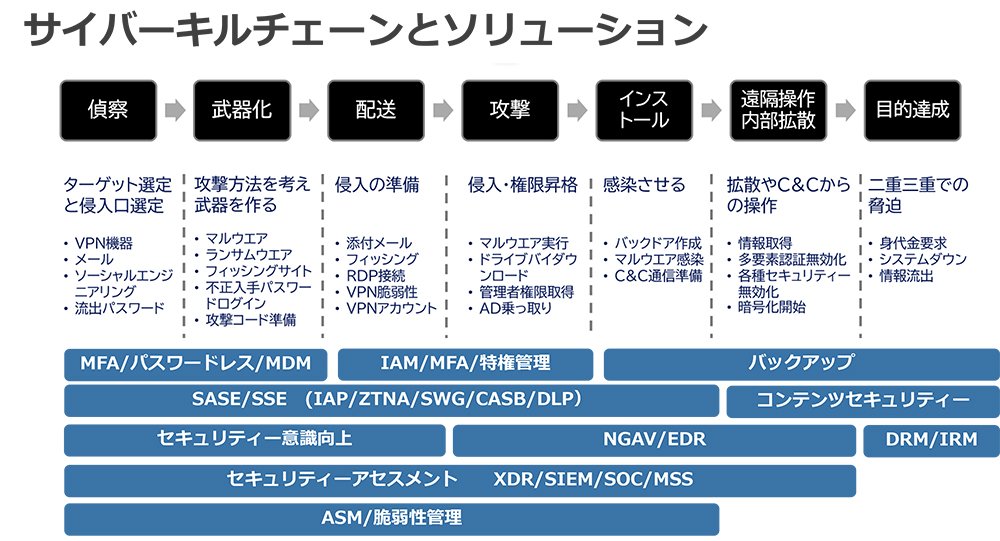

ランサムウエア対策で考慮すべきことはサイバーキルチェーンです。これは、「偵察(ターゲット選定と侵入口選定)」に始まり、「武器化(攻撃方法を考え武器を作る)」「配送(侵入の準備)」「攻撃(侵入・権限昇格)」「インストール(感染させる)」「遠隔操作(内部拡散やC&Cからの操作)」「目的達成(二重三重での脅迫)」に至る攻撃ステップを捉えたものです。

「この各ステップにおいて、攻撃を止められるところで止める。それがランサムウエア対策の基本となります」と岩竹 智之は語ります。

まず「偵察」「武器化」といった初期段階の侵入を食い止める手段として、対策が十分であることを示すためのMFA(多要素認証)やパスワードレス認証、MDM(モバイルデバイス管理)による認証強化、ASM/脆弱性管理が効果的です。その後の「配送」「攻撃」に対応するのはIAM(アイデンティティー&アクセス管理)や特権管理で、「インストール」「遠隔操作」「目的達成」に対応するのがバックアップです。

さらに企業全体のセキュリティーレベルを底上げするため、SASE/SSE、コンテンツセキュリティー、NGAV/EDR、DRM/IRM、セキュリティーアセスメント、XDR/SIEM/SOC/MSSといったソリューションが注目されるほか、エンドユーザーのセキュリティー意識の向上を図ることも重要になります。

このように多様かつ多層的なセキュリティー対策が求められますが、ユニアデックスでは導入から運用まで一貫したサポートを行っています。「何から始めればよいのか分からないというお客さまに対しても、現状のセキュリティーレベルと目標とすべきレベルのギャップを把握し、お客さまの状況に合わせた対策立案を支援する『セキュリティー成熟度診断』を無償で提供しています。ぜひ、ご相談ください」と岩竹は呼びかけました。

用語

| MFA | Multi-Factor Authentication |

|---|---|

| MDM | Mobile Device Management |

| ASM | Attack Surface Management |

| IAM | Identity and Access Management |

| SASE | Secure Access Service Edge |

| SSE | Security Service Edge |

| NGAV | Next Generation Anti-Virus |

| EDR | Endpoint Detection and Response |

|---|---|

| DRM | Digital Rights Management |

| IRM | Information Rights Management |

| XDR | eXtended Detection and Response |

| SIEM | Security Information and Event Management |

| SOC | Security Operation Center |

| MSS | Managed Security Service |

Session2

ランサムウエア感染時の迅速な対応と復旧を実現するには

ユニアデックス株式会社

マーケティング本部

戦略企画推進部

プロモーション推進室

安部 加織

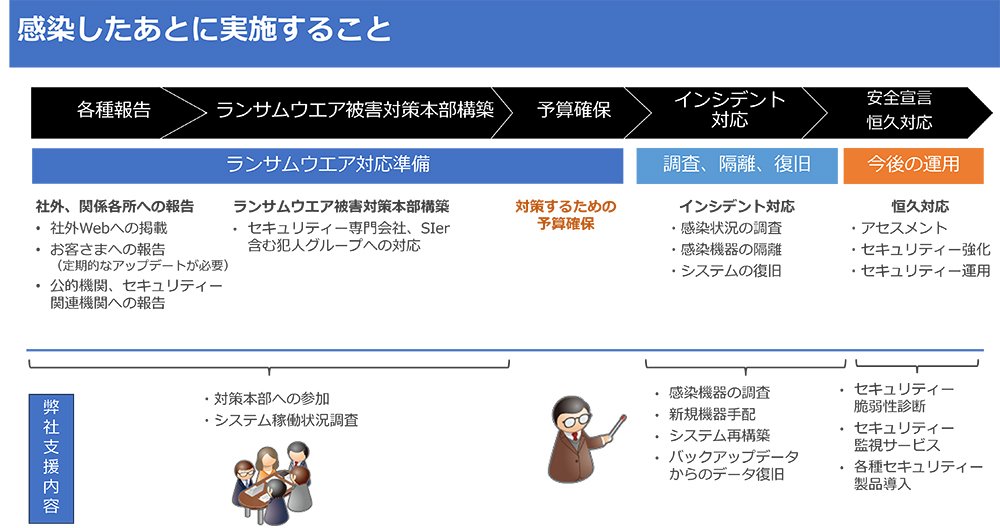

セキュリティー対策に“100%”はありえず、どんなに慎重な対応を行っていてもランサムウエアに感染してしまうケースは起こります。そのような場合に何が必要なのでしょうか。安部 加織は次のように説明します。

「初動対応として、まず社外・関係各所への報告が必要です。自社Webサイトなどを通じて状況を発信するだけでなく、ユーザーへの影響を調査し、最寄りの警察署やサイバー犯罪相談窓口などに連絡します。並行して社内に被害対策本部を立ち上げ、セキュリティー専門会社やシステムインテグレーターに緊急招集依頼をかけるとともに、弁護士を交えて対応を進めます」

加えて、初動対応は“時間勝負”となることを留意しておく必要もあります。「時間がたてばたつほど感染は広がり、収束までの時間と費用は膨大になります。ランサムウエア感染対応はスピードが大切です」と安部は強調します。

また、万一の初動対応を迅速に行えるように、事前に考えておくべきことがあります。例えば、システムを復旧する際の手順をどこまでイメージできるでしょうか。実際、バックアップデータの感染チェックや復旧方法のテストなど、ランサムウエアの被害を受けたシステムを再稼働が可能な状態にするまでには多くの時間と労力が必要となります。

ユニアデックス株式会社

マーケティング本部

プロダクト企画開発部

第一企画開発室

小林 由紀

そこでユニアデックスが提供しているのが、「ITアウトソーシングサービス」です。

「ITアウトソーシングサービスでは、個別SI保守と業務支援の2つのサービスも提供しており、ユニアデックスが対象システムの導入・構築を行います。これによりシステムを把握した上での定期パッチ適用やリモート監視/運用、定期チェックのほか、ランサムウエア感染時の対応まで含めた保守や業務支援が可能となります」と、小林 由紀は説明します。

ランサムウエア対策では日頃からの適切なシステム管理と運用が重要ですが、ITアウトソーシングサービスを活用することで、通常運用のみならず万一の事態にも備えられるようになります。

Session3

ジャストサイジング+HaaSでランサムウエアにベストな備え

ユニアデックス株式会社

エヴァンジェリスト

IT漫談家

高橋 優亮

“Hardware as a Service”(以下、HaaS)という用語をご存じでしょうか。日本ヒューレット・パッカード社(以下、HPE)が「GreenLake」の名称で始めたサービスもこのHaaSのひとつで、各種HPE製品に対して、従来の購入モデルではなく、使用量に応じて月額で支払いを行う“Pay per Use”のサービスモデルを採用しているのが特徴です。

「パブリッククラウドのIaaS(Infrastructure as a Service)を小さくして、お客さまのデータセンターやサーバールームにプライベートなリージョンとして設置するといったイメージです。なのに、プライベートクラウドと同様に自由な機器選択や既存システムとの接続が容易であり、自社内に設置できるため低遅延な性能も期待できます」と、高橋 優亮はHaaSのメリットを紹介します。

しかもGreenLakeでは、事前にバッファーを積んでおくことで、システムリソースの急増にも対応できます。この場合も課金されるのは実際に利用した分だけ*2となるため、コスト抑制が可能になります。

「ランサムウエア対策においては、HaaSのバッファーとなっているサーバーが理想的な復旧用サーバーとして利用できます」と高橋は強調します。「いつでも即座に利用可能で、構成も把握済み」「日常的には電源が入っていないためサイバー攻撃の被害を受けにくい」「復旧作業中だけの料金支払いで済むため平素は料金不要」「復旧完了後は縁の下のバッファーに戻る」といったことが、その理由として挙げられます。

ユニアデックスでは、このGreenLakeとユニアデックスの各種サービスを独自に組み合わせ、システム導入から運用・監視、障害防止、障害対応まで、すべてをカバーする「ユニグリーン」というサービスを提供しています。HPEからパートナー認定における最高位の「プラチナ・パートナー」認定を取得し、IT運用に精通したユニアデックスだからこそ提供可能なサービスです。

自然災害と同様に避けられない脅威であるランサムウエアへの備えとして、ぜひご検討ください。

-

*2

基本使用料と契約期間を設定。変動キャパシティーはサイジングにより変わる可能性があります。

*1

Palo Alto Networks「New eCh0raix Ransomware Variant Targets QNAP and Synology Network-Attached Storage Devices」(2021年8月10日)