ビジネスデータが狙われている?!サイバー攻撃の最新情報を学ぶ

~概要編~

しかし、攻撃者の攻撃手法は日々進化を続けており、近年はAIを活用した高度かつ大量の攻撃を仕掛けてきます。そのため、サイバーセキュリティ対策は攻撃が必ず成功するものという考えのもと、サイバーセキュリティ対策を行うことが重要です。

今回は、ビジネスデータを保護するための対策や最新情報について全4回でご紹介します。

概要編では、EPP(Endpoint Protection Platform)やファイアウオールなどの従来の防御対策は継続しつつ、それだけでは防げない攻撃に対処する方法を解説します。

代表的な攻撃手法

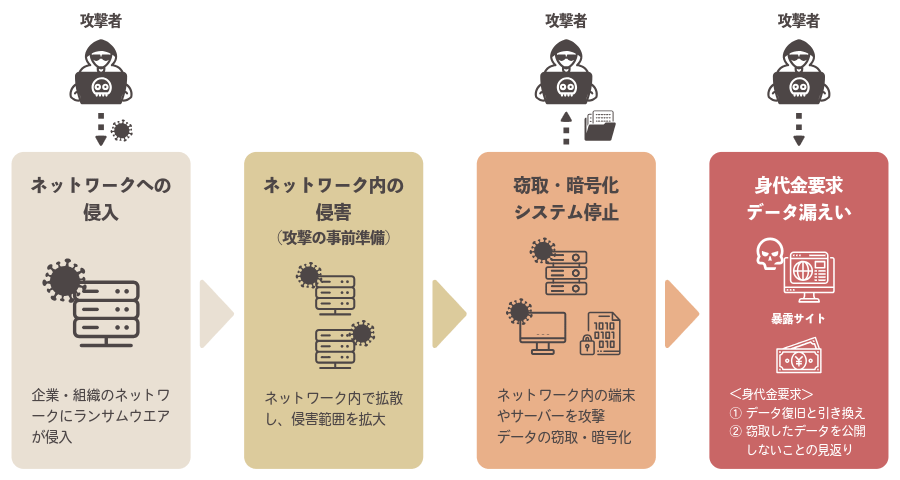

攻撃手法では、IPA(独立行政法人情報処理推進機構)が発表している情報セキュリティ10大脅威 に10年連続ランクインしているランサムウエア攻撃が有名です。

ランサムウエア攻撃は、組織のデータを暗号化して業務を停止させた後、データを窃取して外部に公開するといった動作をするため、ランサムウエアに感染した際は攻撃成功後の対応が重要です。

そのほかでは内部不正による情報漏えいや標的型攻撃も長年にわたりランクインしています。

内部不正による情報漏えいは、組織の従業員や元従業員が悪意を持って情報を流出させることを指し、退職時の情報の持ち出しや委託元の持つ個人情報を不正に入手することが挙げられます。

また、リモートワークの環境や仕組みを狙った攻撃手法も増加しており、こちらはVPN機器の脆弱性を利用する攻撃やアカウント情報の不正利用が代表的です。

“データ”が攻撃を受けた際の損失

企業が業務を継続していくにはデータを正しく防御することが必要不可欠です。企業が所有するデータは資産であり、デジタル化が進む昨今ではサイバー攻撃の標的となります。ランサムウエア攻撃もデータを暗号化ないし窃取することが攻撃内容に含まれています。

では、データが攻撃を受けた場合どのような影響が出るのでしょうか。

経済的損失

データには顧客情報や企業が持つ機密情報も含まれています。攻撃を受けたことでそれらのデータが破損あるいは流出をした場合、下記のようなことが発生します。

- 事業の継続が困難になり機会が損失

- 情報流出による損害賠償

- ランサムウエアによる攻撃であった場合は身代金の支払い

社会的信用の失墜

サイバー攻撃を受けた後に企業が適切な対応ができない場合、顧客や取引先からの信用が損なわれる可能性があります。

信用が損なわれると取引先からの契約解除や新入社員の内定辞退、プライバシーマークのはく奪など企業活動や業績に影響を及ぼすような事象が発生します。

失墜した信用は、回復するまでに多大な時間と労力が必要となります。

法的な責任

機密データの流出や企業認定マークのはく奪は、必要に応じて警察や第三者の調査機関の調査を必要とする場合があります。

また、流出したデータの内容によっては、訴訟に発展する可能性があります。

“データ”を攻撃から守るためには?

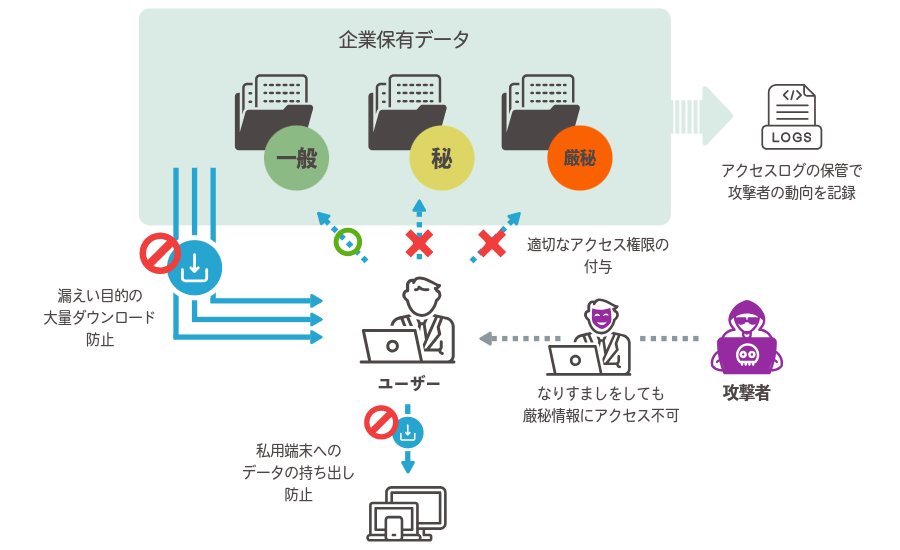

最小アクセス権限の付与

データには適切なアクセス権限を付与する必要があります。

機密データに全ての社員がアクセスできる状態になっていると、万が一社員の誰かが認証情報を盗まれてなりすまし攻撃を受けた場合、容易に機密データへのアクセスが可能となってしまいます。

必要なユーザーに対して必要な操作のみが許可された権限を必要な期間だけ付与することで、社員がなりすましの被害にあった場合でも影響を最小限に抑えることができます。

ログの取得、管理

データへのアクセスログを取得して保管、管理することも重要です。

攻撃者がデータに対して何らかのアクションを取った場合、その行動のログが残っていると、影響の範囲はどこまでなのか、どの時点からデータに対する動作が行われていたのか、復旧宣言をするべきタイミングはいつなのかを把握することができます。

情報漏えい防止の対策

データに対してDLPの対応をすることも重要です。

DLP(Data Loss Prevention)とはデータの損失防止の意味で、不正なデータの持ち出しを抑制することを指します。

例えば、退職予定の従業員が社内データを大量にダウンロードして持ち逃げする、悪意を持って社外共有不可のデータを社外に共有するなどが挙げられ、それらは適切なアクセス権限を付与する対策だけでは防ぐことは困難です。

そのため、アクセス権限とは別にデータを漏えいさせないための対策を行うことが重要です。

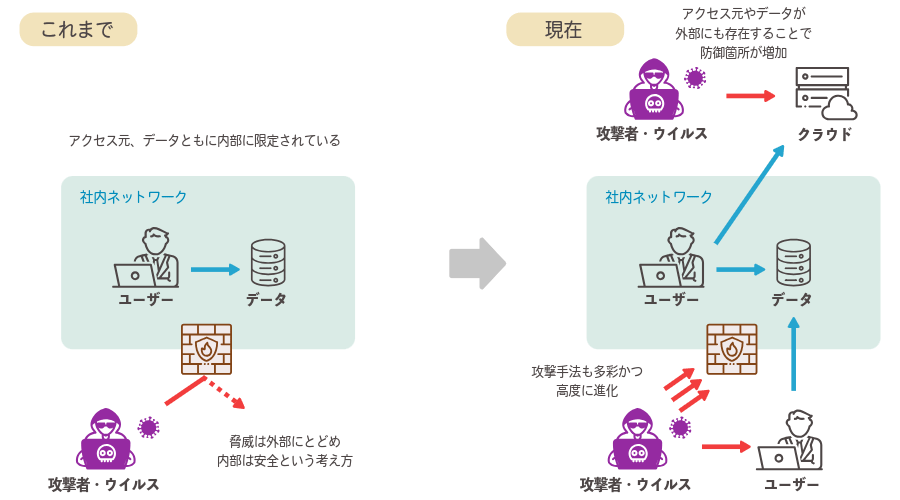

防御範囲の変化

また、守るべきデータの範囲が変化していることも認識する必要があります。

従来、データは自組織のデータセンターに構築したファイルサーバーや拠点ごとに配置したNAS上に保存し、すべて自組織の中の閉じた環境に配置されていることが一般的でした。

そのうえで自組織内は安全で信頼ができるという前提のもと外部との境界線を引き、その部分だけを防御していれば問題ないとする境界型防御が主流となっていました。

しかし、テレワークの普及やクラウド製品の利用、BYOD(Bring Your Own Device)の普及により、境界型の防御では対応ができないケースが増加しています。

データへのアクセス元が自組織内だけではなくなり、データそのものもクラウドなどの自組織外の環境に保存されることが多くなっているため境界の設定ができなくなっています。

そのため、現在は防御範囲を正しく理解し、ゼロトラストの考え方に基づく防御方式が主流となっています。

ゼロトラストとは?

ゼロトラストは、常に信頼できるものは存在しないという考えのもと、アクセス元がどこであっても、誰であっても、どのデータにアクセスする場合であってもその直前に都度認証を実施するというものです。

そのため、例え組織内部ですでに認証が完了しているセッションが乗っ取られたとしても、横展開を防ぐことが可能となります。

また、認可の処理を動的なポリシーに則って実施をすることで、ウイルス感染の疑いがある端末やなりすましの危険性があるアカウントからのアクセスをブロックする、などの対応が可能となります。

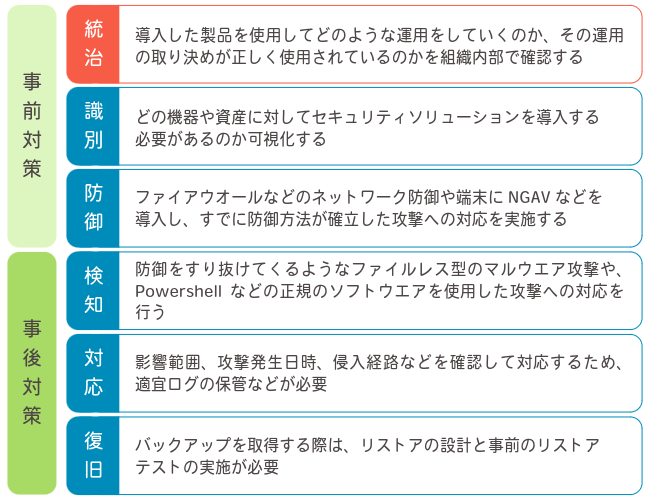

フレームワークに則って考える ~NISTサイバーセキュリティフレームワーク~

情報資産を守る重要性と防御は動的に実施していく必要があることを確認したところで、最後は国際的なフレームワークに則ってセキュリティを考えていきましょう。

今回は最もメジャーであるNISTが提唱しているサイバーセキュリティフレームワーク(Cyber Security Framework)を軸とします。

サイバーセキュリティフレームワークはCSFの略称で周知されており、日本でも数多くの企業や組織がセキュリティ対策の指標として利用しています。

CFSは「統治」「識別」「防御」「検知」「対応」「復旧」の6つのコアから成り立ちます。

統治

サイバーセキュリティ リスクマネジメントの戦略やポリシーが確立、伝達され、それらが正しく機能していることを監視することを指します。

識別

組織の資産とそれらに対するリスクを特定し、管理することを指します。

防御

組織活動を継続するための情報資産保護策を策定、検討してそれを実行することを指します。

検知

インシデントの発生を検知し、そのインシデントは攻撃者によるものなのか、それとも組織固有のアプリケーションなどに起因するものなのかを識別してアラートを上げたり、自動的に隔離したりする機能を指します。

対応

検知されたインシデントへの対応を指します。

復旧

インシデントからの速やかな回復を実現するための計画を策定し、それを維持するための運用ルールなどを整備することを指します。

長々記載してきましたが、結局のところセキュリティ対策は何をすればよいのか?と疑問が浮かんでいる方も多いかと思います。

そんな方は、さまざまなビジネスデータ保護ソリューションを提供するユニアデックスにご相談ください。

今後の記事でソリューションの紹介やどの部分に対する防御が可能となっているかなどをお伝えします。