ビジネスデータが狙われている?!サイバー攻撃の最新情報を学ぶ

~OAデータ保護編~

今回はシリーズの第3回目として業務に欠かせないOAデータの保護に焦点を当て、最新の脅威とその対策について解説します。インフラデータの保護と近しい部分も多くありますが、それぞれ正しい対策を講じる必要があります。ぜひ今回もご一読ください。

OAデータとは?

OAデータ(Office Automate データ)とは、パソコンや複合機などを用いて処理された業務用の文書や表計算などの事務処理データを指します。

代表的な例としてMicrosoft Wordで作成された報告書やMicrosoft Excelで処理された計算表が挙げられます。

従来は、自社内やデータセンターにファイルサーバーやNASを構築して管理することが一般的でしたが、近年はクラウドストレージの台頭もあり管理を外部のベンダーに任せる企業も増えています。

OAデータがさらされる脅威

OAデータは、業務を遂行する上で必須なものです。中には、機密情報を含むデータもあり、脅威アクターからの攻撃や従業員の操作ミス、悪意を持った情報漏えいなどのさまざまな脅威にさらされています。

脅威アクターからの攻撃は外部要因として位置づけられ、DoS攻撃やフィッシング攻撃、ランサムウエアなどのマルウエア感染が挙げられます。

脅威アクターは直接OAデータを狙うのではなく、従業員が使用する端末に攻撃を仕掛け、端末を起点としてOAデータが格納されているファイルサーバーやクラウドストレージから情報を窃取します。つまり、OAデータを守るためにはデータの保存先だけではなく、そこにアクセスをする端末の防御も必須となります。

従業員による情報漏えいは、内部要因として位置づけられます。

操作ミスは誰にでも起こり得るものであり、教育や制度の整備だけでは完全に防ぐことは困難です。そのため、適切なアクセス権限の付与や持ち出し時の権限設定などの人的ミスをシステムでカバーすることが重要です。

外部要因への対策

外部要因からOAデータを守るためには、以下の3つの観点での対策が有効です。

1. 端末の防御

データにアクセスする際に使用する端末がマルウエアに感染している場合、端末を起点としてデータの流出が発生する可能性があります。

そのため、以下の対策を行う必要があります。

- EPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response)製品を活用した防御を展開する

- マルウエア感染の疑いがある端末からのアクセスを自動的にブロックする

2. 通信経路の防御

端末が攻撃を受けた場合、そこからOAデータに対して何らかの方法で通信が行われます。その通信が正常かどうかを検証し、異常な通信を確認した場合は即時の対応が必要です。

- 従業員の端末から不審な場所への通信が行われていないかを確認する

- 不正アクセスにより意図しない場所からの通信が発生している場合、その通信をブロックする

3. データ保管場所の防御

上記1、2の対策が突破された場合でも、データそのものに対する対策がきちんと行えている場合は攻撃を受けた際の影響を最小限に抑えることが可能です。そのため、保管場所に関する防御対策も確実に実施する必要があります。

- データを暗号化し、不正なアクセスがされた場合でも内容を読み取られないようする

- バックアップを取得し、万が一ランサムウエア攻撃を受けたり、災害などで物理的な損害が発生したりした場合でも、即時の復旧を可能にする

- 自社での運用が難しい場合は、クラウドストレージ製品を使用し、セキュリティの運用をベンダーに一任する

内部要因への対策

内部要因からOAデータを守るためには、以下の3つの観点での対策が有効です。

1. 運用ルールの策定と教育

- 会社のセキュリティポリシーに則った運用ルールを策定し、従業員が意図しない情報漏えいを行わないようにする

- 策定した運用ルールを従業員に周知教育し、継続的に理解を深める

しかし、ルールを徹底したとしても誤操作を確実に防ぐことは難しく、悪意を持った従業員に対しては効力を発揮しないため、システムでの対策と併用することを推奨します。

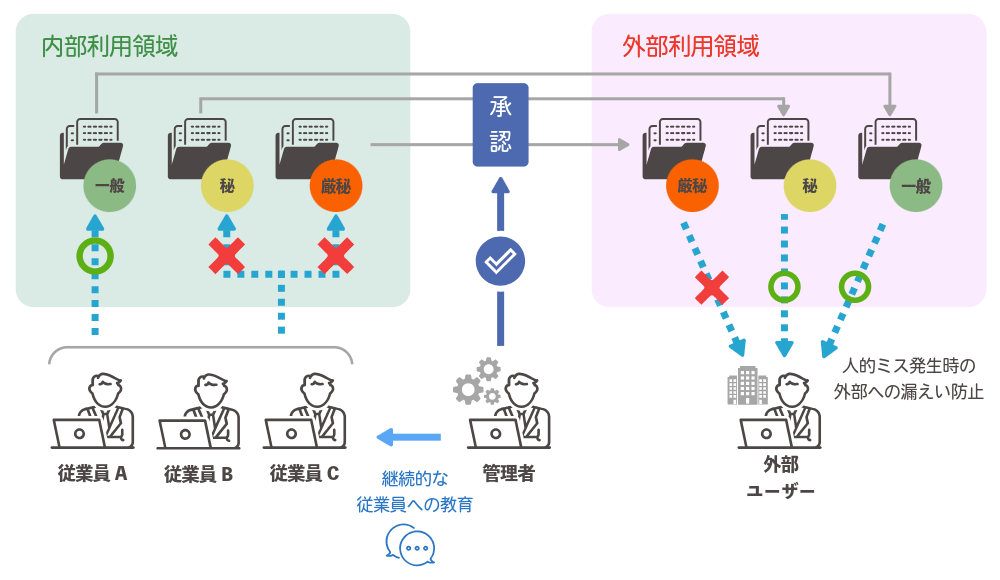

2. 適切なアクセス権限の付与

- 機密情報は一般従業員には権限を付与せず、必要な範囲にのみ公開する

- 外部への持ち出しが可能な領域と一般保存領域を分割し、持ち出し可能な領域を使用する際は管理者の承認を必須とする

この対策は内部要因だけではなく、外部要因のアカウントのなりすましによる不正アクセスを受けた際にも有効な対策となります

3. DLP(Data Loss Prevention)の導入

- 重要度に基づいて対象データを監視または操作を抑制する

- 従業員が誤ってデータを漏えいさせてしまいそうになった場合でも、システムでブロックできるようにする

お勧めの対策ソリューション

Box

Boxはビジネス利用に特化したセキュアで容量無制限のコンテンツマネジメントプラットフォームです。

保存されているデータの暗号化はもちろん、物理的な保存領域を複数保持してDR対策も可能でバックアップの取得や柔軟なアクセス権限の付与など外部要因にも内部要因にも対応可能なソリューションです。

CrowdStrike Falcon

CrowdStrike Falconはエンドポイントを起点として、最新の脅威に対応するセキュリティプラットフォームを統合的に提供するEPP/EDRです。

従来のAV(Anti-Virus)では防御できないようなファイルレス型の攻撃やPowerShellなどの正規のツールを使用した攻撃も防ぐことができ、攻撃を受けてマルウエアに感染してしまった後の調査にも使用することができます。

Netskope

Netskopeはクラウドサービス・Webアクセスの可視化・制御や、IaaS環境の監視・制御、SaaS・IaaS・オンプレミス環境へのセキュアなアクセスなどの機能を単一のプラットフォームでのデータ保護を実現するSASEソリューションです。

通信の状態を可視化することで、従業員のシャドーITの利用を防ぐことができ、クラウドサービスからファイルの大量ダウンロードやマルウエアのアップロードなどの疑わしい動作も検知することができます。

組み合わせてさらなる価値を創造する

Box と CrowdStrike Falcon

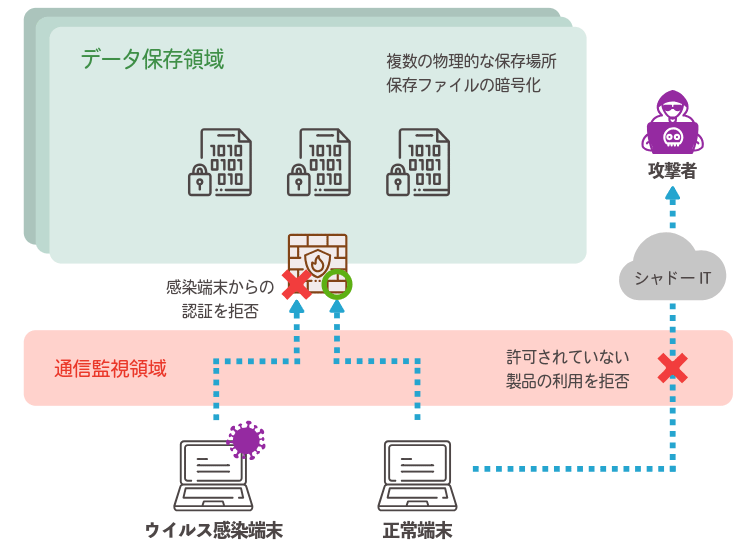

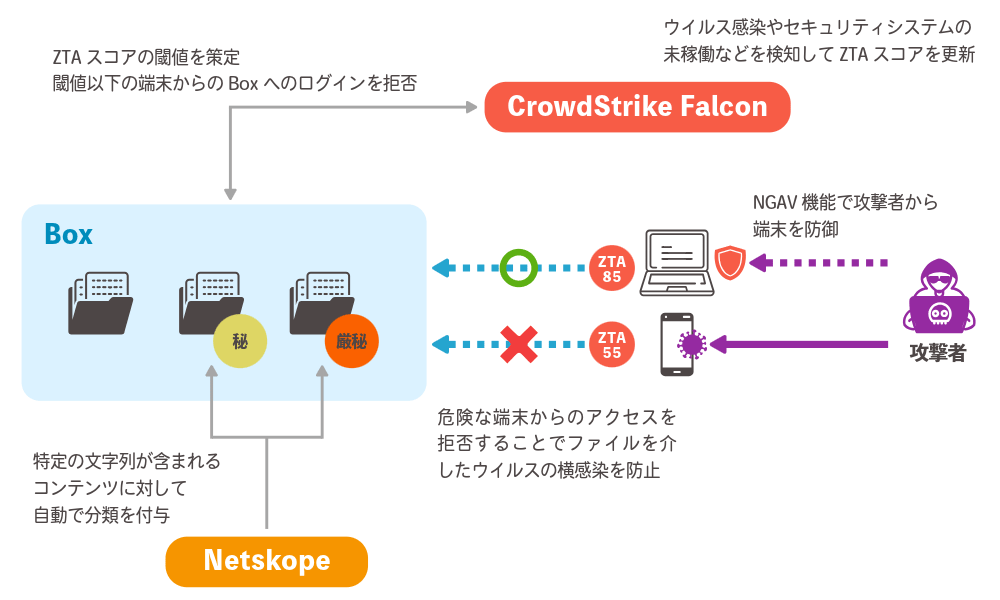

Boxのログイン時に端末のリスクスコアを検出して認証を拒否することが可能です。

リスクスコアはZTA(Zero Trust Assessment)スコアとして表示され、ウイルス対策がされていない端末や感染が疑われる端末のスコアが低くなります。ZTAスコアの低い端末からのデータアクセスを防止することにより、社内でのマルウエアの横展開を抑制することができます。

Box と Netskope

保存されるデータへの自動分類機能を活用することが可能です。

例えば“重要”の文言が含まれているファイルは、自動的に“社外秘”や“厳秘”などの分類を割り当てることで、従業員の故意ないし不意の操作ミスをシステムで抑制し、情報漏えいを防ぐことができます。

今回はOAデータの保存に対するセキュリティ対策をご紹介しました。インフラデータとは異なり従業員が頻繁にアクセスするOAデータだからこそ、データの保管場所だけではない防御が必要となります。

最後はセキュリティの要となる「認証」について解説します。